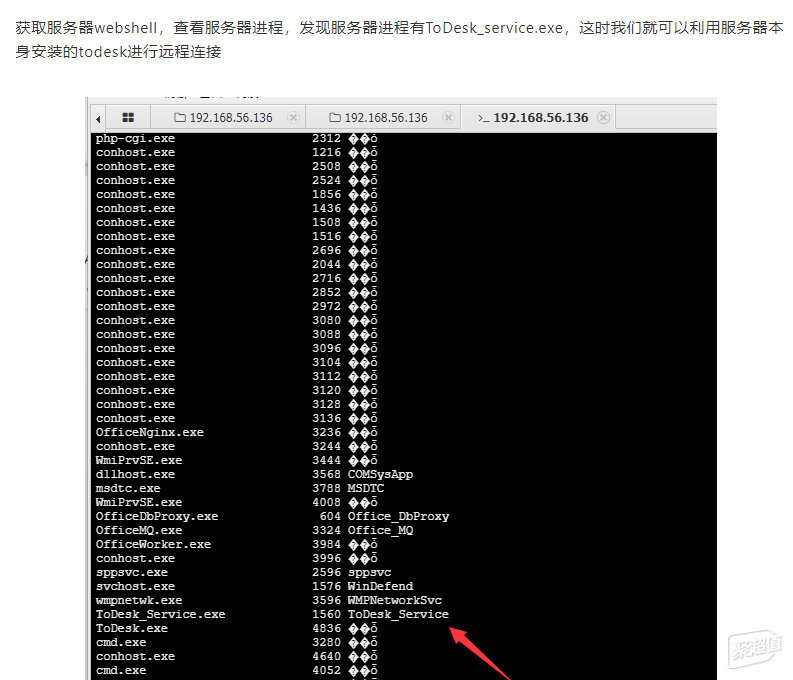

现在企业的很多业务场景下,远程控制已经成为了必不可少的工具之一。但另一方面,远程控制软件在很多涉及安全合规敏感的业务场景下却备受关注,特别是在网络安全攻防期间。一旦远程控制类软件被红队扫描工具识别出固定端口、特征进程名称等问题,就会面临通报整改的压力,如下图所示的例子所示。

但是,远程控制软件也不能直接禁用,一来是影响运维效率,二来是很多企业已经将远程控制深度融合到业务中,比如售后技术支持等部门,直接禁用可能会导致核心业务的停滞。

面对这种情况,企业应该如何处理远程需求?如何搭建远控方案?面对业务刚需与安全合规的两难,我们可以调整部署思路,通过向日葵SDK+私有化部署的嵌入式方案实现远程控制能力与合规要求的统一。

对于企业来说,传统远程控制方案的合规困境主要有下面两个方面:

● 个人版软件游离于企业管控体系之外,弱密码风险极高。

● 标准SaaS企业版虽具备基础安全管理能力,但标准化进程名和固定端口,极易被扫描工具特征库识别。

面对上述困境,贝锐向日葵私有化部署或者SDK方案其实都是很好的解题思路。

向日葵私有化部署模式下,远控系统的整体运行形态更接近于企业自研远控应用,既具备原生向日葵的远程控制能力,又能满足安全部门对“远控进程、特征端口”的识别规避要求,避免被识别为已知远控工具。

具体来说,通过向日葵的私有化部署模式,企业可将向日葵远控系统部署至自有服务器,完全掌握所有数据链路与访问策略,并且向日葵私有化部署时还具备以下能力:

客户端定制化能力:支持对向日葵客户端软件的名称、图标、进程名称等关键标识进行自定义。这意味着,在操作系统层面,向日葵远控客户端将不再暴露出其通用特征,无法被以“进程特征”的方式进行识别。

通信端口可配置:向日葵私有化方案允许企业根据内网策略自定义远控通信所使用的端口。所设端口与官方公开版使用端口不重合,从而规避了被安全设备基于端口号识别的风险。

另一方面,对于希望将远程控制能力深度融合进自有业务系统的企业来说,向日葵私有化部署的SDK集成方案可以提供更为灵活的方式。

同时,私有化部署的SDK方案天然具备更高的“抗识别”能力,尤其适用于对终端设备策略限制严格、或安全域分级复杂的场景,包括以下这些优势:

SDK形式以API/组件包的方式嵌入原有系统,无需独立安装远控客户端,远控链路被完全封装在业务逻辑之中,完全不会在系统中暴露出明显的远控软件特征。

由于直接将远控能力进行集成,因此没有远程控制相关的独立进程或服务存在,传统扫描工具(如EDR、端口扫描器、进程监控工具)几乎无法以“远控软件”的维度对其进行识别。

上述两种方案思路,我们都可以搭建一个和自身核心业务更加融合,不易被扫出的远程控制业务方案。

此外,贝锐向日葵全部的业务数据、通信数据都经过RSA+AES算法混合加密,同时也支持支持国密SSL采用SM2+SM4的国密算法。且密钥仅对单次会话有效,而且画面、控制、认证等数据分离传输,不会被集中攻陷。

对于被控端登入信息,向日葵采用本地存储策略:密文只保存在被控本地,云端既不传输,也不存储客户端的任何登入信息,这意味着即使服务器被攻陷,亦无法通过服务器上的数据获得终端的控制权。

除了上述这些,之前在调研企业远程控制方案时,发现向日葵的历史也很长了,已经做了19年,差不多是国内最早的自研远控方案,在远程连接这个领域积累了大量用户,注册用户过亿,企业客户也有一百多万,设备接入量更是达到了20亿台。这些数字虽然不能代表全部实力,但至少说明它在行业内还是非常成熟、可靠的,在官网也能看到大量头部企业的案例。

另外,还发现目前很多企业已经在用向日葵SDK或者做了私有化部署,除了一些大厂也在用,也看到不少服务商,直接把向日葵的技术嵌入到了自己的业务系统里,用来做远程支持或者设备管理。

其实,作为一款专注远控多年的产品,向日葵在安全合规这块做得还是挺到位的,尤其是在当前政策和数据合规要求越来越严的背景下,确实是个值得考虑的选项。像信息系统安全等级保护三级认证,这在国内已经算是比较高的安全标准了。

同时,也可以查到贝锐向日葵还通过了上海计算机软件技术开发中心的安全渗透测试,被评为“低风险系统”——这个评级在业内算是比较硬的,尤其是在远控这种敏感应用场景下。据说目前业内能做到这一点的远控产品并不多。

总的来说,如果大家也在看企业远控方案,或者在思考怎么在合规前提下做远程支持,不妨考虑贝锐向日葵私有化+SDK方案。